Was ist die aktive Netzwerkanalyse?

Die Netzwerkanalyse untersucht die Angriffsfläche eines Untersuchungsobjekts. Dabei gilt alles als Angriffsfläche, was über diese Netzwerkzugänge erreichbar ist. Dies können sowohl installierte Anwendungen als auch vom Betriebssystem mitgelieferte Anwendungen und Dienste sein.

Bei einer aktiven Netzwerkanalyse wird gezielt mit dem Untersuchungsobjekt interagiert, indem speziell konstruierte Nachrichten an das Objekt gesendet werden.

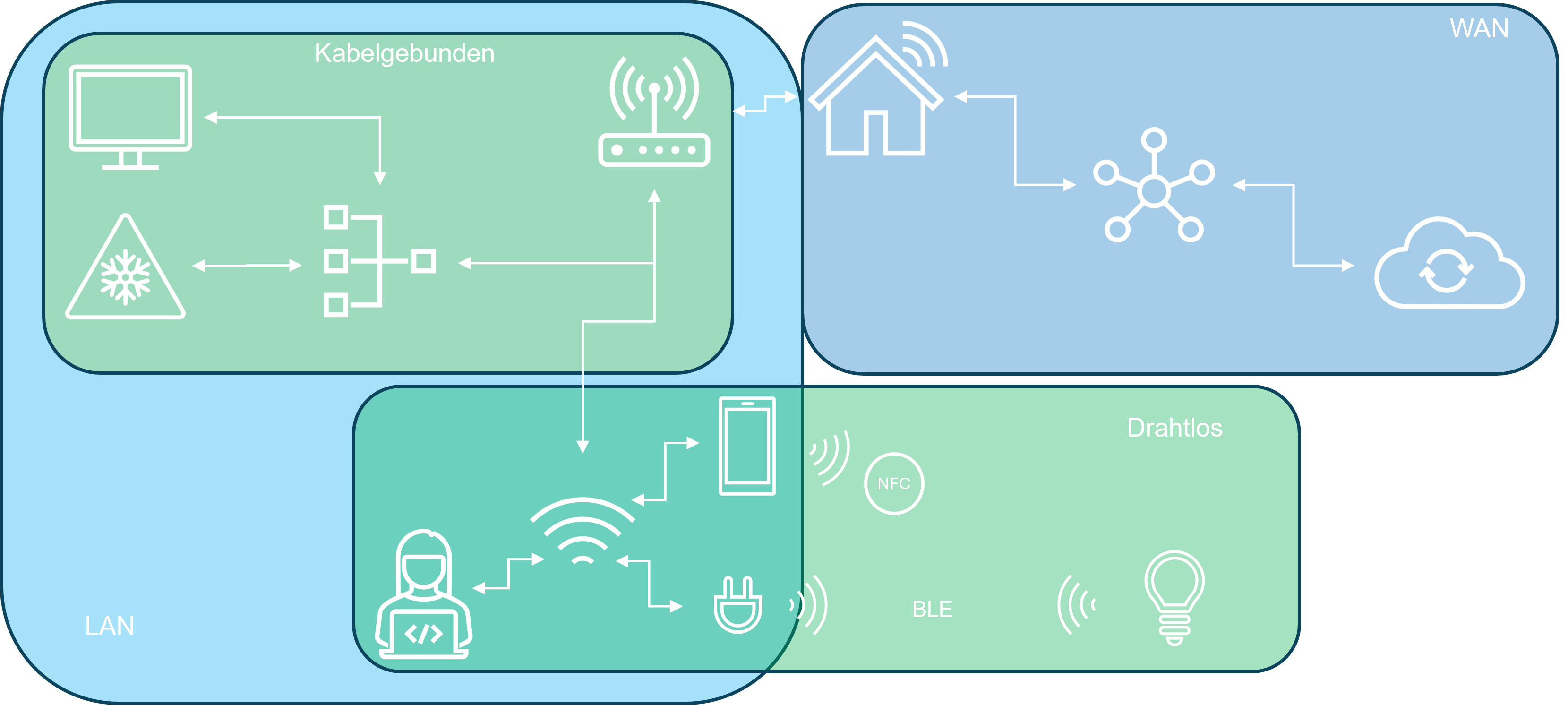

Im IoT-Bereich werden verschiedene Netzwerktechnologien eingesetzt, die hier kurz erklärt werden. Relevant für das IoT sind folgende Netzwerke:

- Ein Wide Area Network (WAN) ist ein Netzwerk, das große geografische Entfernungen überbrückt und verschiedene lokale Netzwerke miteinander verbindet. Das Internet ist zum Beispiel ein WAN.

- Ein Local Area Network (LAN) ist ein Netzwerk, das Computer und Geräte innerhalb eines begrenzten Bereichs wie eine Wohnung miteinander verbindet. Es wird kabelgebunden über Ethernet oder drahtlos über Wi-Fi hergestellt und ist über den Router mit dem Internet verbunden.

- Ein Personal Area Network (PAN) ist ein Netzwerk, das Geräte in unmittelbarer Nähe, typischerweise innerhalb von wenigen Metern, miteinander verbindet. Dies geschieht üblicherweise drahtlos über beispielsweise Near Field Communication (NFC) oder Bluetooth LE.

Der LUPFER befindet sich in einem LAN. Daher konzentrieren wir uns hier auf die aktive Netzwerkanalyse im LAN.

Schritte der aktiven Netzwerkanalyse im LAN

Für die Untersuchungen musst du dich im gleichen Netzwerk befinden wie das Untersuchungsobjekt. Dann wirst du folgende Schritte ausführen:

Die einzelnen Schritte sind:

- Hosterkennung: Die aktiven Geräte in einem Netzwerk werden identifiziert.

- Portscan: Es wird festgestellt, welche Netzwerkzugänge oder auch Ports eines Geräts offen und damit erreichbar sind.

- Servicescan: Der Dienst, der auf einem offenen Port läuft, wird identifiziert.

- Betriessystem-Erkennung: Das Betriebssystem eines Geräts wird ermittelt.

- Schwachstellenscan: Es wird festgestellt, ob für die Dienste oder das Betriebssystem des Geräts Schwachstellen bekannt sind.

Tools für die aktive Netzwerkanalyse im LAN

Für die aktive Netzwerkanalyse gibt es verschiedene Tools, die für die Netzwerkanalyse eingesetzt werden können. Neben kommerziellen Produkten gibt es auch freie Open-Source-Tools. Zu den bekanntesten gehören:

- Nmap wird hauptsächlich über das Terminal genutzt, um Netzwerke zu scannen und Sicherheitsüberprüfungen durchzuführen. Es erfordert in der Regel manuelle Eingaben, kann jedoch durch Skripte automatisiert werden.

- Die Community-Edition des Greenbone Vulnerability Managements (GVM) ist ein automatisierter Schwachstellenscanner, der regelmäßige Scans durchführen kann, um Netzwerksysteme auf bekannte Schwachstellen zu überprüfen. GVM lässt sich sowohl über eine grafische Benutzeroberfläche als auch über das Terminal steuern.

- Mageni bietet ähnliche Funktionen wie GVM. Es wird über eine grafische Benutzeroberfläche bedient.

In den folgenden Abschnitten wirst du Nmap verwenden, um den LUPFER zu untersuchen. Folgender Befehl zeigt eine Übersicht über die verfügbaren Optionen und Argumente für die Verwendung von Nmap an:

nmap -hInternetmodell

Um zu verstehen, was bei den einzelnen Schritten der Netzwerkanalyse geschieht, ist es hilfreich, das Internetmodell zu kennen.

Das Internetmodell strukturiert und standardisiert die Kommunikation in Netzwerken.

Ein populäres Modell im Internet ist das TCP/IP-Modell. Es besteht aus vier Schichten, die spezifische Funktionen und Protokolle haben:

| Schicht | Funktion | Protokolle |

|---|---|---|

| Anwendung | Ermöglicht es Anwendungen, auf Netzwerkdienste zuzugreifen und Daten auszutauschen | HTTP (HyperText Transfer Protocol), SSH (Secure Shell) |

| Transport | Sorgt für eine Ende-zu-Ende-Kommunikation zwischen Anwendungen | TCP (Transmission Control Protocol), UDP (User Datagram Protocol) |

| Internet | Legt die Wege fest, die Datenpakete von der Quelle bis zum Ziel in einem Netzwerk nehmen | IP (Internet Protocol), ICMP (Internet Control Message Protocol) |

| Netzzugang | Verantwortlich für die physische Übertragung von Daten über das Netzwerk | Ethernet, Wi-Fi, ARP (Address Resolution Protocol) |

Bei der aktiven Netzwerkanalyse werden verschiedene Protokolle genutzt. In den Abschnitten zu den einzelnen Schritten der aktiven Netzwerkanalyse erfährst du, welche dies typischerweise sind.