Woraus besteht ein Smart Home?

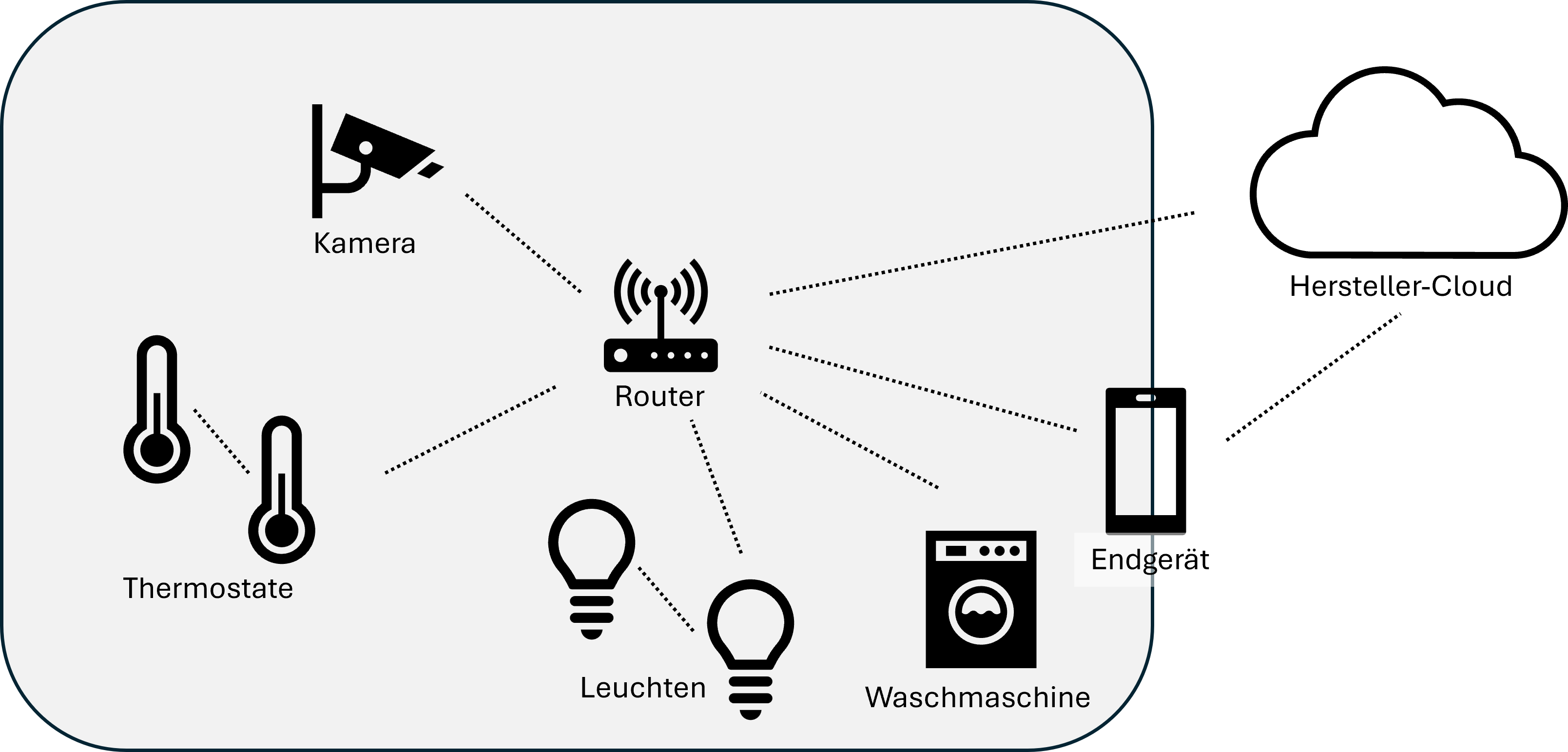

Um zu verstehen, wie sich ein Smart Home angreifen lässt, hilft es sich zunächst anzuschauen, aus welchen Bestandteilen es besteht. In der Abbildung ist ein Smart Home dargestellt, das aus den IoT-Geräten Kamera, Thermostat, Leuchte und Waschmaschine besteht, die über einen Router mit dem Internet verbunden sind und mit den Clouds der Hersteller kommunizieren. Unter Umständen können Geräte auch untereinander Nachrichten austauschen, wie dies in der Abbildung bei den Thermostaten und den Leuchten angedeutet ist.

Der Verbraucher kann über ein Endgerät auf sein Smart Home zugreifen. Dafür bieten die Hersteller in der Regel eigene Apps für das Smartphone an und ermöglichen damit, dass das Smart Home von überall erreichbar ist. Es gibt außerdem auch zentrale Steuerungssysteme, in die die Geräte eines Smart Homes eingebunden werden können und sich zentral im lokalen Netz steuern lassen.

Welche Angriffsfläche hat das Smart Home?

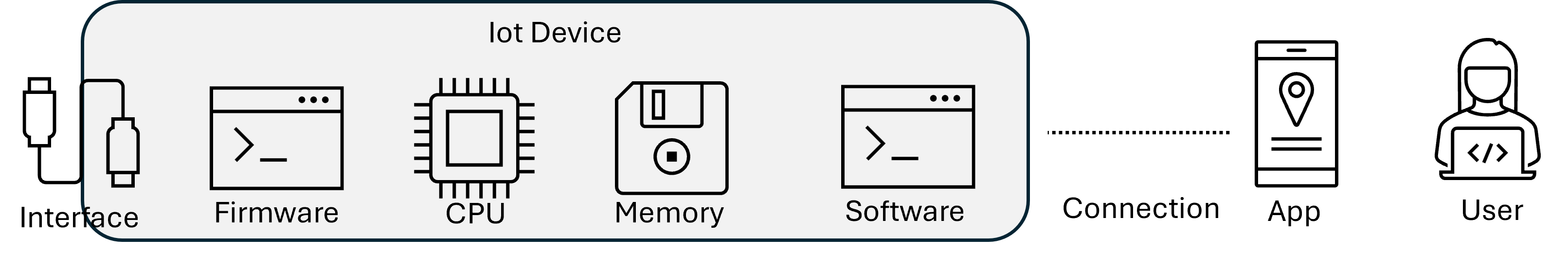

Als Angriffsfläche bezeichnet man die Gesamtheit aller Elemente, mit denen ein Angreifer interagieren und die er potenziell nutzen kann, um Schwachstellen auszunutzen. Mit Anzahl der Geräte, der Nutzer und der Verbindungen vergrößert sich also die Angriffsfläche, wobei Schwachstellen in folgenden Bereichen auftreten können:

Netzwerkverbindungen IoT-Geräte zeichnen sich dadurch aus, dass sie über Netzwerke kommunizieren. Dies geschieht entweder kabelgebunden oder drahtlos über z. B. WLAN oder Bluetooth. Mögliche Schwachstellen sind eine unzureichende Authentifizierung, eine fehlende Verschlüsselung oder unsichere Protokolle. Hier findest Informationen über Kommunikationstechnologien, die typischerweise im IoT eingesetzt werden.

Hardware Die Geräte eines Smart Homes selbst stellen einen Angriffspunkt dar. Haben Angreifer physischen Zugriff auf Geräte, dann können sie unter Umständen direkt auf den Speicher oder auf Sensoren zugreifen. In der Regel besitzen IoT-Geräte auch physische Schnittstellen, über die Daten ausgelesen und Firmware manipuliert werden könnte. Zum Smart Home gehören neben den IoT-Geräten natürlich auch Netzwerkgeräte wie Router und Endgeräte wie das Smartphone sowie die Cloud der Hersteller. In diesem Pentestleitfaden konzentrieren wir uns aber auf die IoT-Geräte.

Firmware Als Firmware wird Software bezeichnet, die in Hardware eingebettet ist und deren grunlegende Funktionen steuert. Sie ist hardwarespezifisch und stellt die Betriebsumgebung bereit, auf der höhere Softwareebenen aufbauen. Mögliche Schwachstellen sind hardkodierte Zugangsdaten oder die Verwendung von unsicheren Programmbibliotheken.

Apps und APIs Um IoT-Geräte steuern zu können, bieten sie selbst eine Benutzeroberfläche oder eine Programmierschnittstelle. Außerdem gibt es in der Regel mobile Apps. Diese Software kann ebenso wie die Firmware Schwachstellen aufweisen. Denkbar sind beispielsweise eine unzureichende Authentifizierung oder Fehler in der Zugriffskontrolle.

Mit dem Pentestleitfaden wirst du Schwachstellen aus diesen Bereichen kennenlernen und erfahren, wie du sie feststellen und ausnutzen kannst.

Weiterführende Informationen

Hier sind ein paar Links, unter denen du weitere Informationen zu Sicherheitsrisiken und den Umgang mit ihnen findest:

- (OWASP)[https://github.com/scriptingxss/OWASP-IoT-Top-10-2018-Mapping]: Das Open Worldwide Application Security Project (OWASP) hat zuletzt 2018 eine Liste der 10 häufigsten Sicherheitsrisiken im IoT veröffentlicht. (Hier)[https://wiki.owasp.org/index.php/OWASP_Internet_of_Things_Project#tab=IoT_Attack_Surface_Areas] gibt es auch eine Liste von IoT-Bestandteilen mit darin möglichen Schwachstellen.

- (BSI)[https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Internet-der-Dinge-Smart-leben/Smart-Home/smart-home_node.html]: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) gibt Empfehlungen für den sicheren Einsatz von Smart-Home-Geräten.